Firewall

Private Cloud Strategie

Grundsätzlich wird jedes Private Cloud Paket aus der TERRA CLOUD mit einer virtuellen Securepoint UTM Appliance ausgeliefert.

Dieses Einstiegshandbuch dient als Grundlage zum Aufbau eines VPN-Tunnels, sowie den Zugriff auf die Weboberfläche der Firewall.

Voraussetzungen für den Zugriff

OpenVPN Client:

- Securepoint VPN Client - Download Link

- anderer OpenVPN Client

- OpenVPN Client für MacOS - hier klicken

VPN Konfigurationsdatei:

Die VPN-Daten für den Administrator-Zugang finden Sie im Cloud Center unterhalb der jeweiligen Bestellung innerhalb der Service-Informationen, siehe auch Service-Informationen.

VLAN-Anforderungen

Jede virtuelle Securepoint UTM hat von Hause aus 2x virtuelle Netzwerkschnittstellen.

Eine davon kommuniziert mit dem Internet, die andere kommuniziert mit den Systemen im Paket.

Da eine Hyper-V VM max. 8x Netzwerkkarten angehängt haben kann, können wir max. 6x zusätzliche VLANs bereitstellen.

Verbindung zur Firewall herstellen

Voraussetzung für die Verbindung zur Firewall ist ein bestehender VPN-Tunnel.

Bitte prüfen Sie vor dem Verbindungsaufbau, ob an Ihrer lokalen Firewall der Standard-Port 1194 für VPN-Verbindungen freigegeben ist.

Wenn der Port 1194 geblockt ist, schlägt der Aufbau des VPN-Tunnels fehl.

Ersteinrichtung der VPN - Verbindung im Securepoint VPN Client

- Installieren Sie den jeweiligen VPN Client, wir gehen in diesem Beispiel von dem Securepoint VPN Client aus.

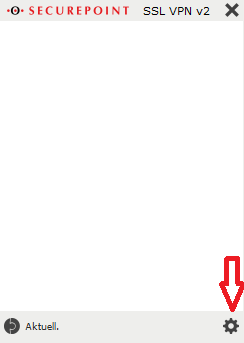

- Öffnen Sie den VPN-Client und klicken Sie unten rechts auf das Zahnrad, um das Einstellungsmenü zu öffnen..

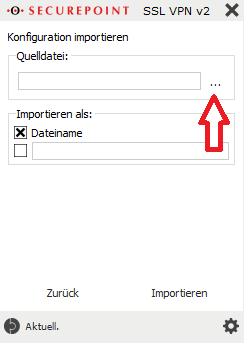

- Im Kontextmenü unter Quelldatei klicken Sie dann auf die drei Punkte, um die Quelldatei auszuwählen, welche vorher aus dem Cloud Portal, siehe auch Service-Informationen, heruntergeladen wurde.

- Wählen Sie die opvn-Datei aus der zuvor extrahierten zip-Datei und klicken Sie auf „Importieren“.

- Wahlweise kann der Konfiguration unter „Importieren als:“ noch ein Name zugeteilt werden, unter welchem die Konfiguration im VPN Client später sichtbar ist.

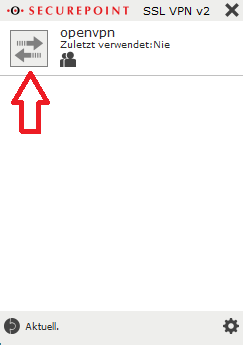

- Starten Sie über das Pfeil-Schaltfläche den Aufbau der VPN-Verbindung

Die benötigten Erstzugangsdaten lauten:

Benutzer: ssluser-admin

Passwort: ChanTroFar93!

Verbindung zur Firewall Weboberfläche

Nachdem die VPN Verbindung erfolgreich aufgebaut ist, rufen Sie in einem beliebigen Browser folgende Adresse auf:

https://<IP-Adresse der Firewall>:11115

Die IP-Adresse der Firewall wurde von Ihnen während der Bestellung der Umgebung vergeben und kann im Nachhinein im Cloud Center

unterhalb der jeweiligen Bestellung innerhalb der Service-Informationen eingesehen werden, siehe auch Service-Informationen.

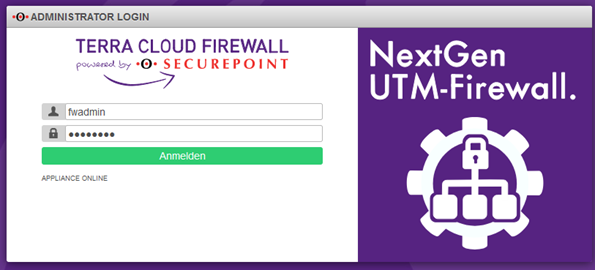

Die benötigten Erstzugangsdaten lauten:

Benutzer: fwadmin

Passwort: Terra001

Erstzugriff auf die Firewall Weboberfläche

Hinweis:

Seit der Firmware Version 12.6.2 hat sich die WebGUI optisch geändert.

Allerdings heißen alle Punkte, bis auf wenige Ausnahmen, immer noch gleich, sodass Sie auch weiterhin anhand der folgenden Anleitungen alle Schritte nachvollziehen können.

Beim ersten Aufruf der Firewall Weboberfläche müssen einige Dinge durchgeführt werden:

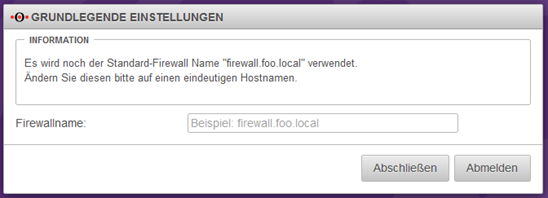

Firewallname vergeben

Bitte vergeben Sie einen Firewallnamen, dieser muss einem FQDN entsprechen, z.B. meinefirewall.local.

Der Firewallname darf keine Umlaute, Sonderzeichen oder Großbuchstaben enthalten.

Anschließend klicken Sie auf den Button Abschließen.

Firmware Update

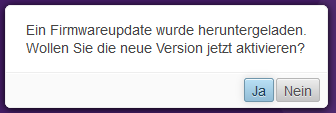

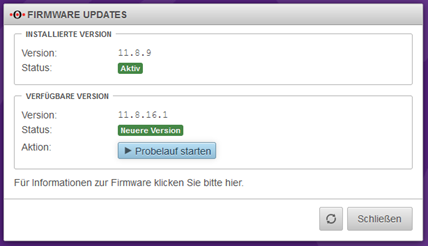

Je nach vorinstallierter Firmware Version, erhalten Sie eine Meldung, dass eine neuere Firmware verfügbar ist.

In diesem Beispiel gehen wir davon aus, dass die Version 11.8.9 vorinstalliert ist.

Diese Abfrage sollte bei der Erstinbetriebnahme der Umgebung mit Ja beantwortet werden.

Daraufhin erhalten Sie eine Ansicht der verfügbaren neuen Firmware, welche über den Button „Probelauf starten“ eingespielt wird.

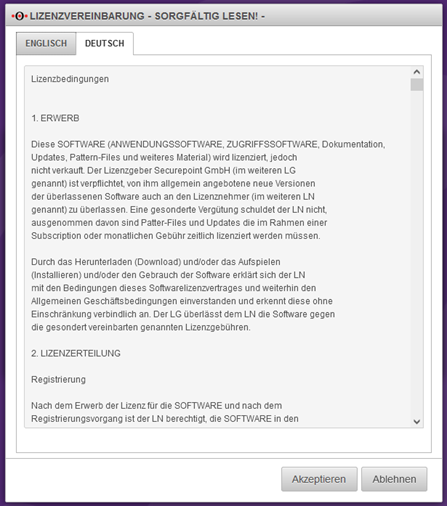

Damit die neue Firmware genutzt werden kann, müssen mehrere Lizenzvereinbarungen geprüft und akzeptiert werden.

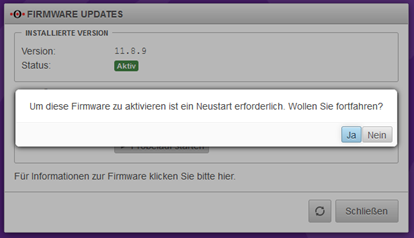

Abschließend muss ein Neustart erfolgen. Dieser kann bis zu 5 Minuten dauern.

Sie können den Neustart über die Konsolenverbindung über das Technical Center (https://manage.terracloud.de) verfolgen.

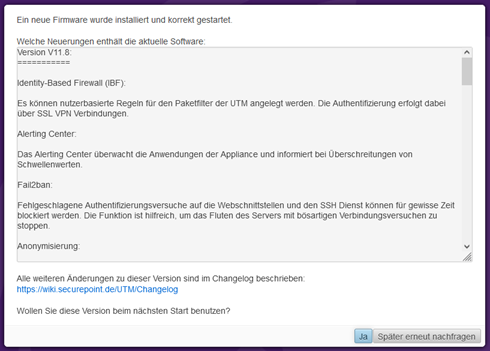

Nachdem die Firewall erfolgreich neugestartet ist und Sie sich wieder eingeloggt haben, muss die neue Firmware als neue Standard-Firmware bestätigt werden.

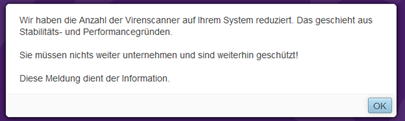

Meldung zum Virenscanner bestätigen

Wenn Sie die Firewall mit nur einem vCore gebucht haben, erhalten Sie eine Meldung, dass die Anzahl der Virenscanner auf der Firewall aus Stabilitäts- und Performancegründen verringert wurde.

Diese Meldung ist normal und muss bestätigt werden.

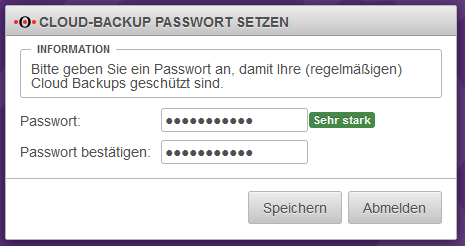

Cloud-Backup Passwort setzen

Bitte vergeben Sie ein Passwort für die Sicherung Ihrer Firewall Konfiguration in die Cloud von Securepoint.

Dadurch haben Sie die Möglichkeit nach einer Neuinstallation der Firewall die Konfiguration der Firewall aus der Securepoint Cloud einzuspielen.

Danach Ist Ihre Firewall fertig ersteingerichtet.

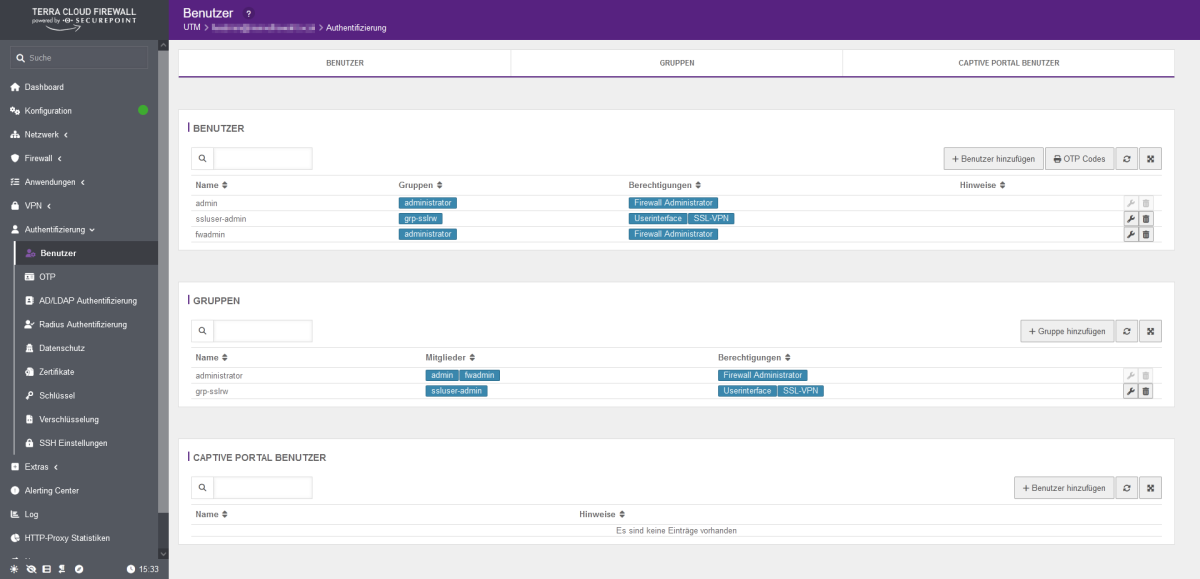

Änderung der initialen Kennwörter

Wir empfehlen nach der Übergabe die initialen Kennwörter zu ändern. Hierzu ist es notwendig, für den jeweiligen Benutzer OTP einzurichten.

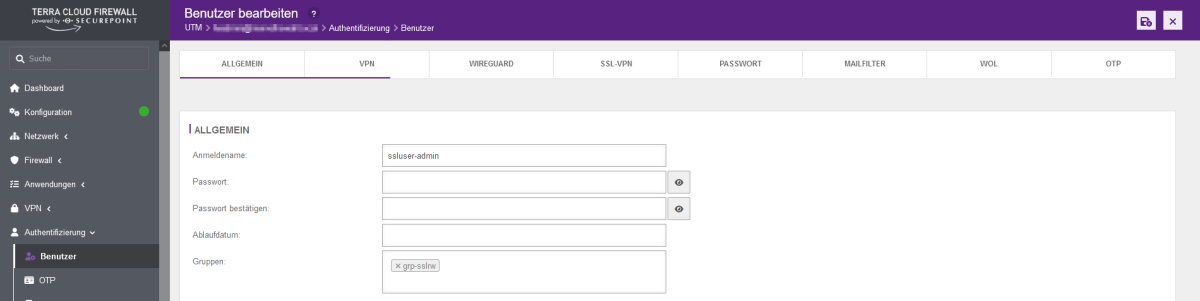

- Öffnen Sie in der Firewall-Oberfläche den Menüpunkt Authentifizierung --> Benutzer

- Klicken Sie hinter dem jeweiligen Benutzer auf das Konfigurationssymbol (Schraubenschlüssel) und geben Sie im Feld Passwort und Passwort bestätigen das neue Passwort ein.

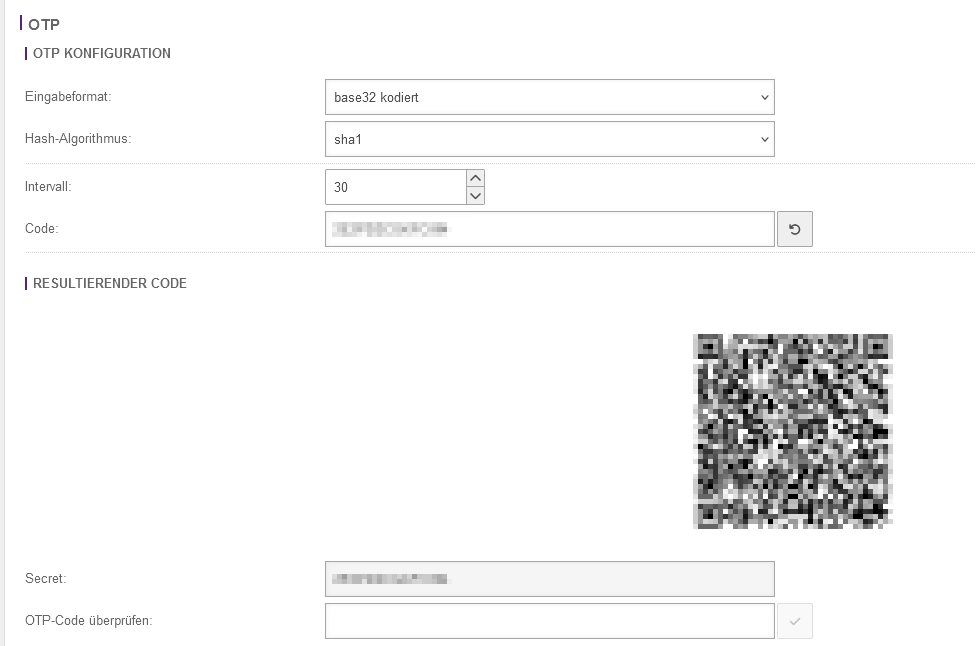

- Sollte für diesen Benutzer das OTP noch nicht vorbereitet sein, muss dieses hier vorgenommen werden. Scrollen Sie hierzu ganz nach unten und nehmen Sie die passenden OTP Einstellungen vor. Hierbei muss ein Eingabeformat, Hash Algorithmus sowie ein Intervall eingetragen werden. Anschließend klicken Sie bitte im Feld Code auf den Button mit dem Pfeil. Hierbei wird ein neuer Code generiert, welchen Sie für Ihre OTP-App nutzen können. Alternativ nutzen Sie bitte den generierten QR-Code. Ganz unten haben Sie die Möglichkeit, den aktuell generierten OTP-Code aus Ihrer OTP-App zu prüfen.

Hinweis:

Das OTP muss an dieser Stelle nur für die Verwendung vorbereitet werden.

Ohne weitere Konfiguration wird das OTP weder für die Passwort-Änderung, noch für den Login auf die WebGUI benötigt.

- Abschließend klicken Sie oben rechts auf das Speicher-Symbol.

Der Benutzer "admin" kann nicht von Ihnen angepasst werden.

Es handelt sich hierbei um einen administrativen Account der lediglich im Hintergrund für die Dienste der Firewall genutzt wird.

Anleitungen und Informationen zur Konfiguration der Firewall finden Sie unter:

http://wiki.securepoint.de/index.php/Howtos-V11

E-Mail-Schutz: Spam-Filter mit Anti-Viren-Paket (optional)

Der Schutz wird direkt auf der in der Cloud-Umgebung enthaltene Firewall implementiert.

Folgende Optionen können eingerichtet werden:

- https://wiki.securepoint.de/UTM/APP/Mailfilter

- https://wiki.securepoint.de/UTM/APP/Mailrelay-Best_Practice

Internet-Schutz: Content-Filter mit Anti-Viren-Paket (optional)

Der Internetschutz wird auf der Cloud-Firewall in Ihrer Cloud-Umgebung implementiert. Folgende Optionen können eingerichtet werden:

Änderung der internen IP-Adresse

Um die interne IP-Adresse zu ändern, ohne den Zugriff auf die Firewall zu verlieren,

muss zunächst die neue IP-Adresse hinzugefügt, die VPN Einstellungen angepasst und erst dann die alte IP-Adresse gelöscht werden.

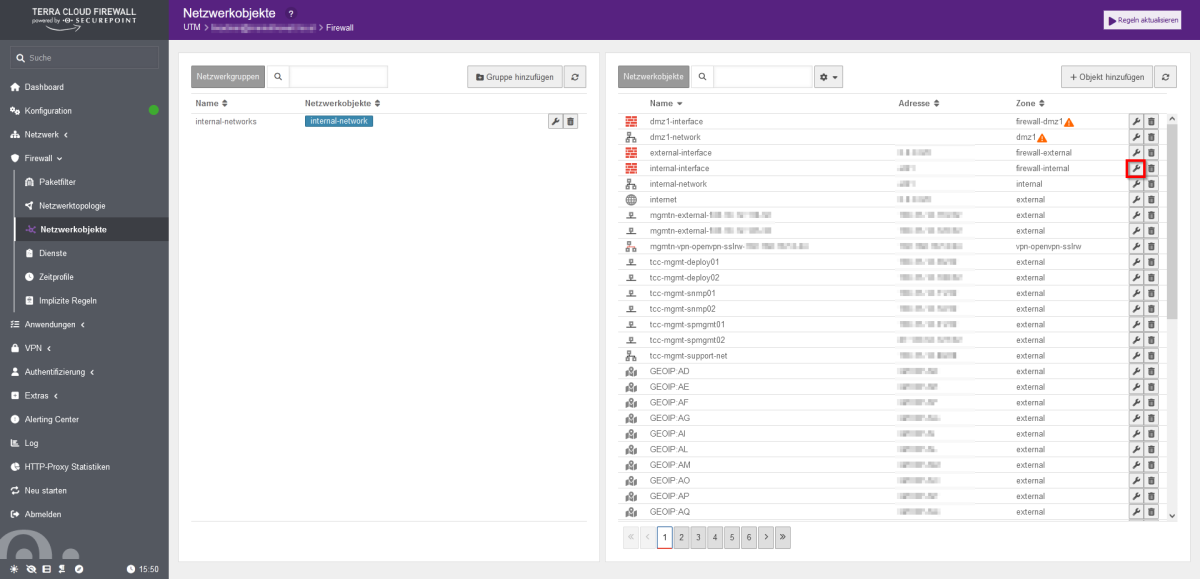

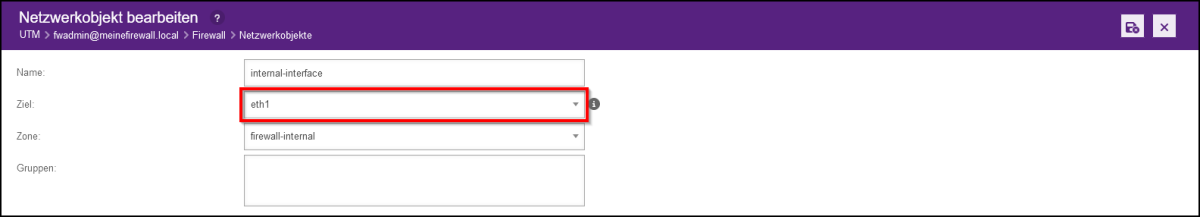

- Zuerst wird das Netzwerkobjekt „Internal-Interface“ angepasst. Öffnen Sie dazu unter dem Reiter „Firewall“ den Paketfilter.

- Unter „Netzwerkobjekte“ finden Sie das Objekt "internal-interface". Öffnen Sie die Einstellungen des Netzwerkobjektes, indem Sie auf den „Schraubenschlüssel“ klicken.

- Unabhängig vom Ausgangszustand, wählen Sie hier unter „Schnittstelle“ „eth1“ aus

Hinweis: In der neueren Firewall-Version wurde das Feld Schnittstelle in Ziel und eth1 in lan2 umbenannt.

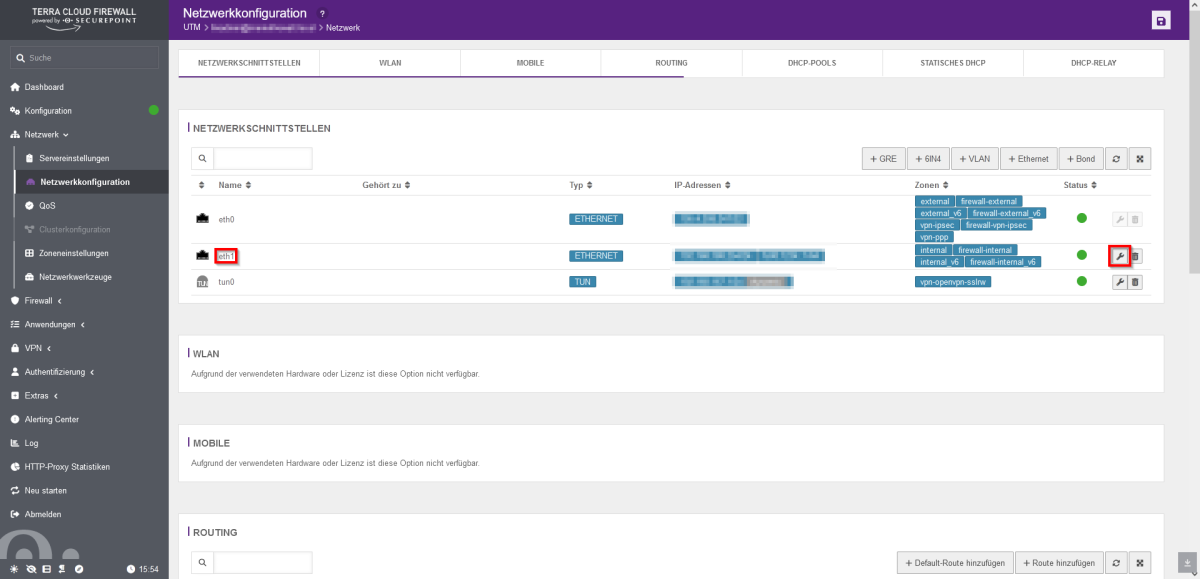

- Anschließend wird das neue IP-Netz vergeben. Öffnen Sie in der Firewall-Weboberfläche unter dem Reiter „Netzwerk“ die Netzwerkkonfiguration.

- Klicken Sie auf der rechten Seite auf den "Schraubenschlüssel" von eth1 für die Konfiguration.

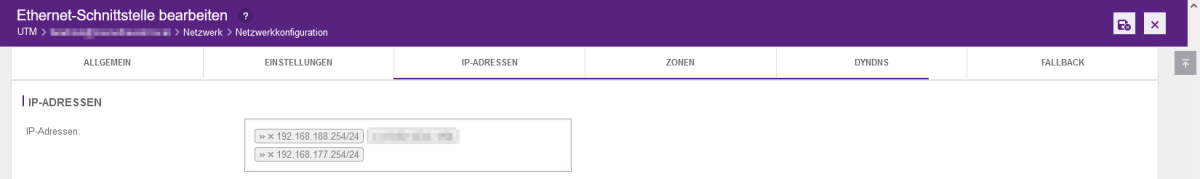

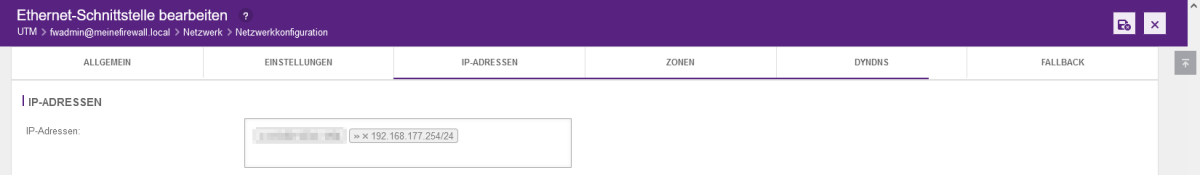

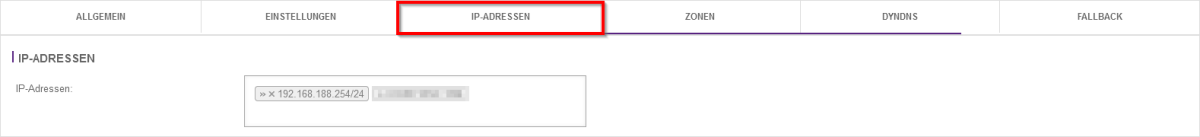

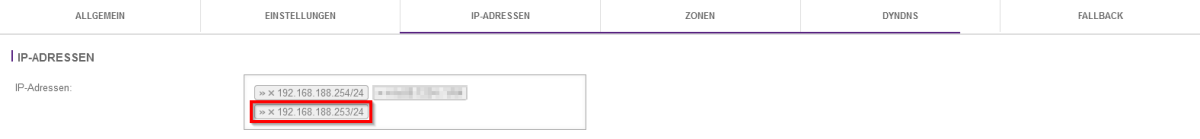

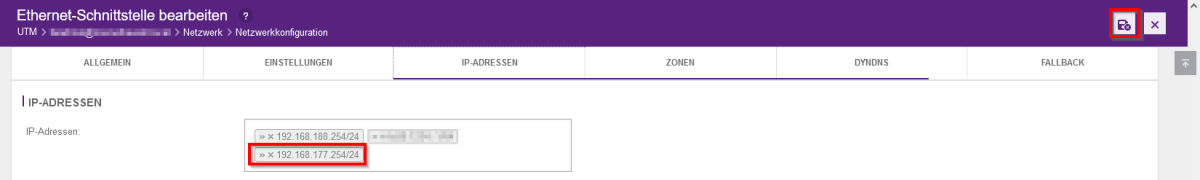

- Unter dem Reiter „IP-Adressen“ fügen Sie die neue IP-Adresse hinzu.

- Wenn Sie ausschließlich die Host-Adresse ändern wollen, reicht es aus hier die neue Adresse einzugeben, die alte Adresse über das kleine x zu löschen und dieses über den Button „Speichern“ abzuschließen.

- Wenn es aber darum geht, auch das Subnetz zu ändern, müssen vor der Löschung der alten IP-Adresse weitere Einstellungen für den VPN Tunnel vorgenommen werden.

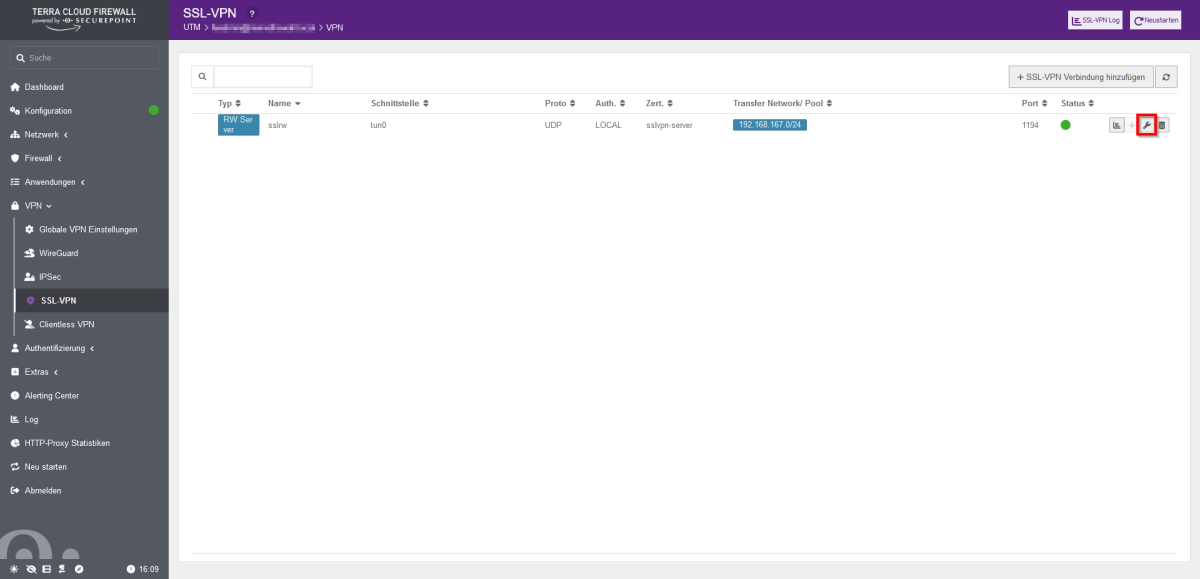

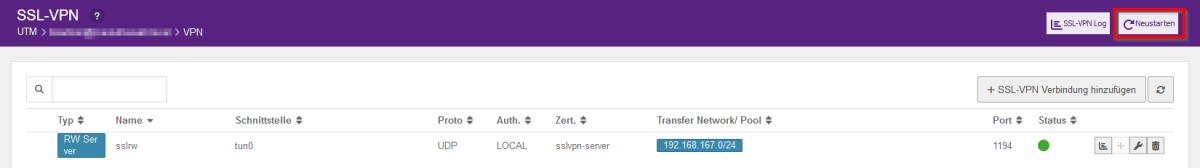

- Öffnen Sie in der Firewall-Weboberfläche unter dem Reiter „VPN“ die SSL-VPN Konfiguration.

- Klicken Sie rechts auf den Schraubschlüssel, um die SSL-VPN Verbindung zu bearbeiten.

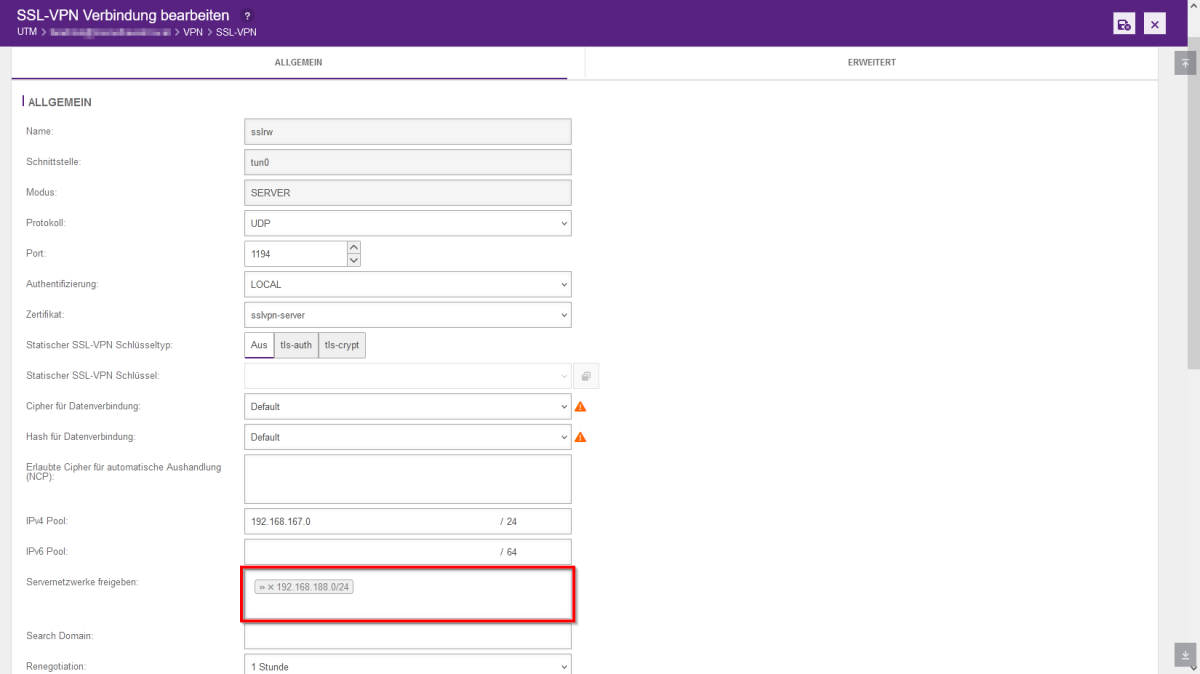

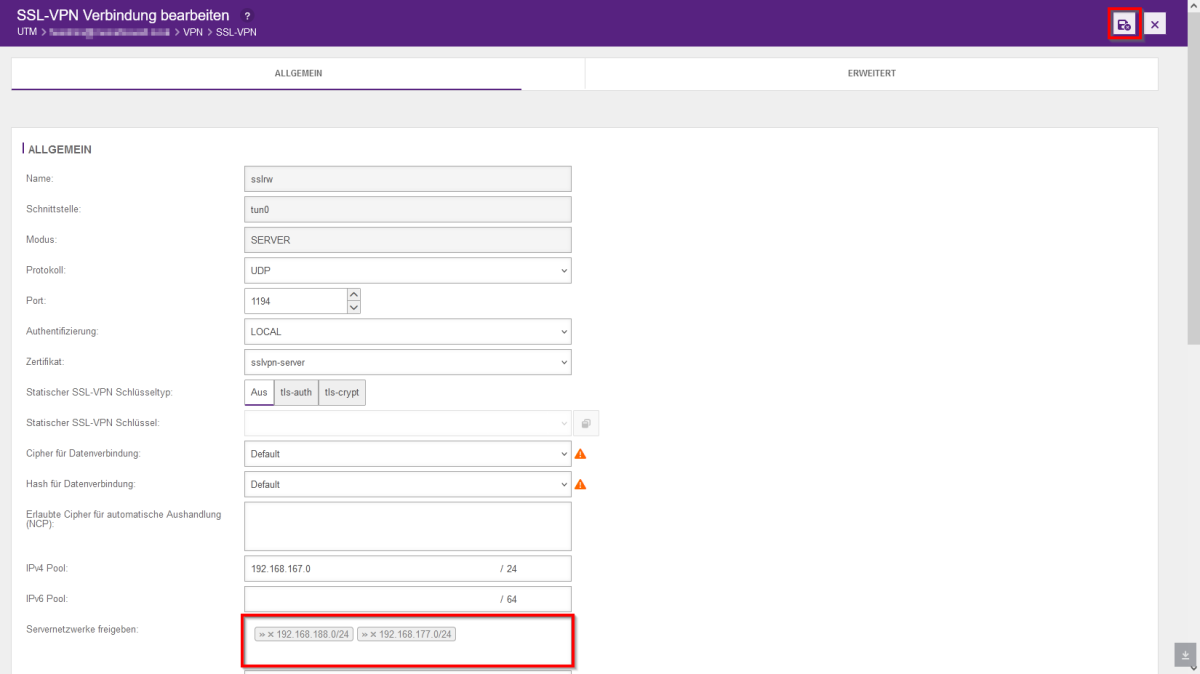

- Anschließend können Sie den Adressbereich der Servernetzwerke freigeben. Nach dem Hinzufügen klicken Sie auf Speichern und danach auf „Neustarten“.

- Bitte beachten Sie, dass dazu einmal alle Tunnel unterbrochen werden und eine erneuter Tunnelaufbau erforderlich ist!

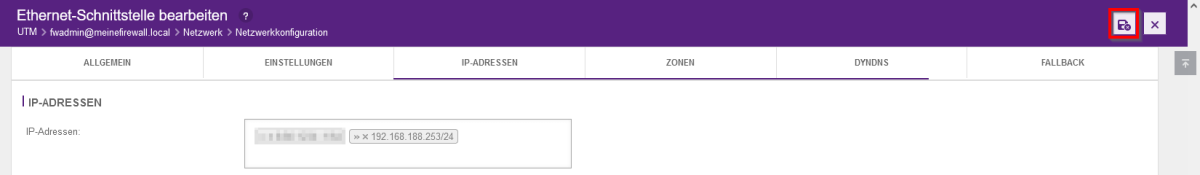

- Anschließend entfernen wir das alte, nicht mehr benötigte Netz von der Schnittstelle eth1