Firewall

Private Cloud Strategy

Basically, every private cloud package from the TERRA CLOUD is delivered with a virtual Securepoint UTM appliance.

This starter guide serves as the basis for setting up a VPN tunnel and accessing the firewall's web interface.

Requirements for access

OpenVPN Client:

- Securepoint VPN Client - Download Link

- other OpenVPN client

- OpenVPN Client for MacOS - click here

VPN configuration file:

The VPN data for administrator access can be found in the Cloud Center below the respective order within the service information, see also Service-Information.

The point "to the download area" takes you to a central share in Terra Drive, where all your VPN data for the booked virtual environments in the Terra Cloud is located. The prerequisite for this is the access data for your Drive NFR account.

Please note that the central share only contains the VPN data of the environments that you have booked in the Terra Cloud Center.

Connect to the firewall

An existing VPN tunnel is required for the connection to the firewall.

Before establishing the connection, please check whether the standard port 1194 is enabled for VPN connections on your local firewall.

If port 1194 is blocked, establishing the VPN tunnel will fail.

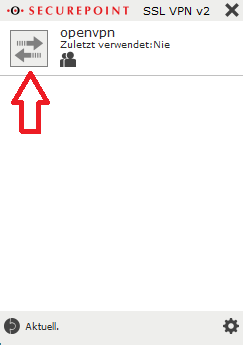

Initial setup of the VPN connection in the Securepoint VPN Client

- Install the respective VPN client, in this example we are assuming the Securepoint VPN client.

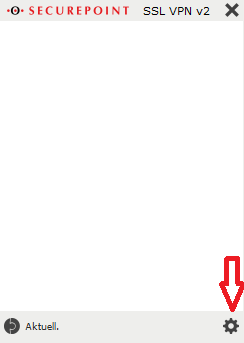

- Open the VPN client and click the gear at the bottom right to open the settings menu..

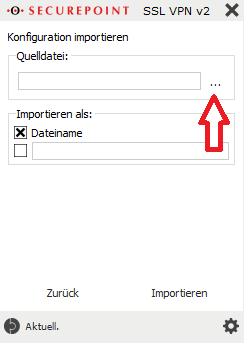

- In the context menu under Source file, click on the three dots to select the source file that was previously downloaded from the Cloud Portal.

- Select the opvn file from the previously extracted zip file and click “Import”.

- Optionally, the configuration can be assigned a name under “Import as:” under which the configuration will later be visible in the VPN client.

- Use the arrow button to start establishing the VPN connection

The required initial access data is:

User: ssluser-admin

Password: ChanTroFar93!

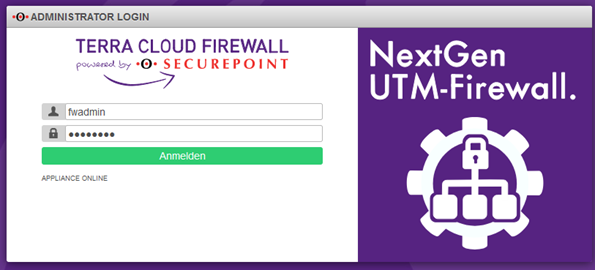

Connection to the firewall web interface

After the VPN connection has been successfully established, access the following address in any browser:

https://<firewall IP address>:11115

The IP address of the firewall was assigned by you when ordering the environment and can be accessed subsequently in the Cloud Center

can be viewed below the respective order within the service information, see also Service Information.

The required initial access data is:

User: fwadmin

Password: Terra001

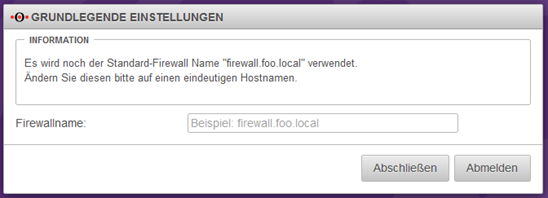

Initial access to the firewall web interface

The first time you open the firewall web interface, a few things need to be done:

Assign firewall name

Please enter a firewall name, which must correspond to an FQDN, e.g. myfirewall.local.

Please enter a firewall name, which must correspond to an FQDN, e.g. myfirewall.local.

The firewall name must not contain any umlauts, special characters or capital letters.

Then click on the Complete button.

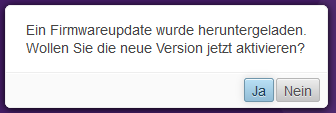

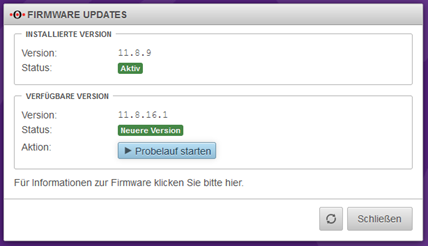

Firmware Update

Depending on the preinstalled firmware version, you will receive a message that a newer firmware is available.

In this example we assume that version 11.8.9 is preinstalled.

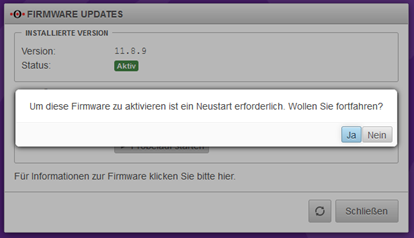

This query should be answered with Yes when the environment is commissioned for the first time.

You will then receive a view of the available new firmware, which will be imported using the “Start test run” button.

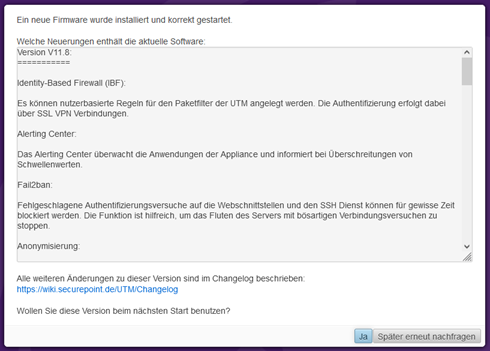

In order to use the new firmware, several license agreements must be checked and accepted.

Firewall License Agreement

Finally, a restart must be carried out. This can take up to 5 minutes.

You can follow the restart via the console connection via the Technical Center (https://manage.terracloud.de).

After the firewall has successfully restarted and you have logged in again, the new firmware must be confirmed as the new standard firmware.

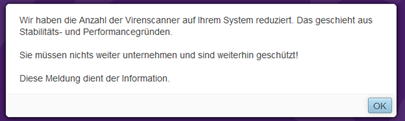

Confirm virus scanner message

If you have booked the firewall with only one vCore, you will receive a message that the number of virus scanners on the firewall has been reduced for stability and performance reasons.

This message is normal and needs to be confirmed.

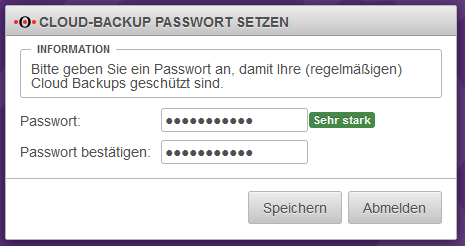

Set cloud backup password

Please enter a password to back up your firewall configuration in the Securepoint cloud.

This gives you the opportunity to import the firewall configuration from the Securepoint Cloud after reinstalling the firewall.

Your firewall will then be completely set up.

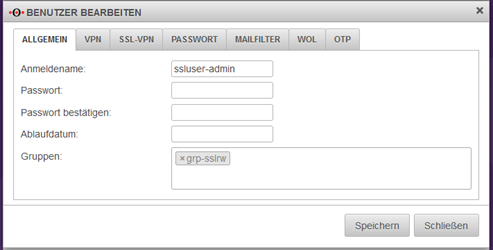

Change of initial passwords

We recommend changing the initial passwords after handover.

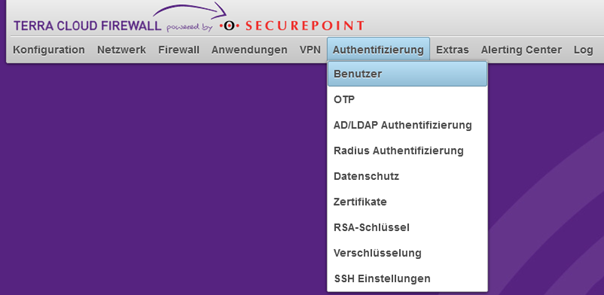

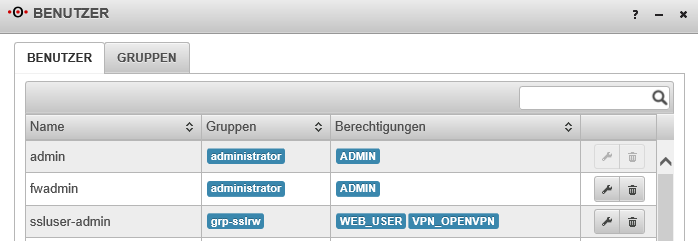

- In the firewall interface, open the Authentication --> Users menu item

- Click on the configuration symbol (wrench) behind the respective user and enter the new password in the Password and Confirm Password fields.

- Finally click Save.

The user "admin" cannot be customized by you.

This is an administrative account that is only used in the background for the firewall services.

Instructions and information on configuring the firewall can be found at:

http://wiki.securepoint.de/index.php/Howtos-V11

Email protection: spam filter with anti-virus package (optional)

Der Schutz wird direkt auf der in der Cloud-Umgebung enthaltene Firewall implementiert.

Folgende Optionen können eingerichtet werden:

- https://wiki.securepoint.de/UTM/APP/Mailfilter

- https://wiki.securepoint.de/UTM/APP/Mailrelay-Best_Practice

Internet-Schutz: Content-Filter mit Anti-Viren-Paket (optional)

Der Internetschutz wird auf der Cloud-Firewall in Ihrer Cloud-Umgebung implementiert. Folgende Optionen können eingerichtet werden:

Änderung der internen IP-Adresse

Um die interne IP-Adresse zu ändern, ohne den Zugriff auf die Firewall zu verlieren,

muss zunächst die neue IP-Adresse hinzugefügt, die VPN Einstellungen angepasst und erst dann die alte IP-Adresse gelöscht werden.

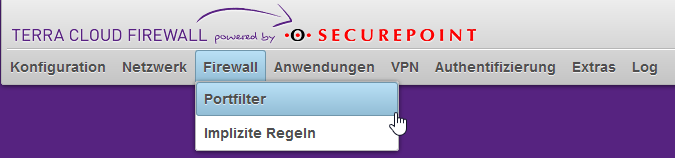

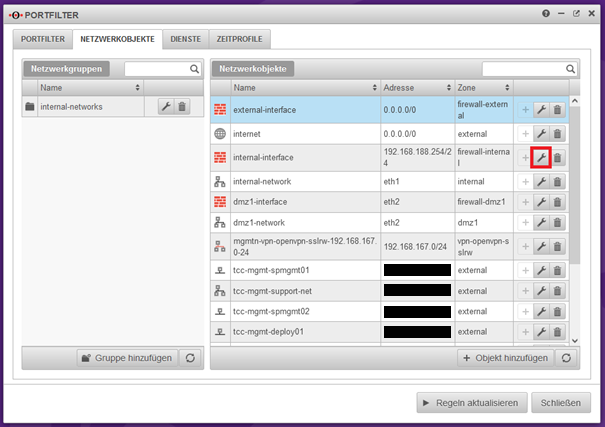

- Zuerst wird das Netzwerkobjekt „Internal-Interface“ angepasst. Öffnen Sie dazu unter dem Reiter „Firewall“ den Portfilter.

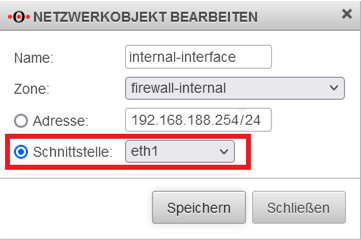

- Unter „Netzwerkobjekte“ finden Sie das Objekt "internal-interface". Öffnen Sie die Einstellungen des Netzwerkobjektes, indem Sie auf den „Schraubenschlüssel“ klicken.

- Unabhängig vom Ausgangszustand, wählen Sie hier unter „Schnittstelle“ „eth1“ aus

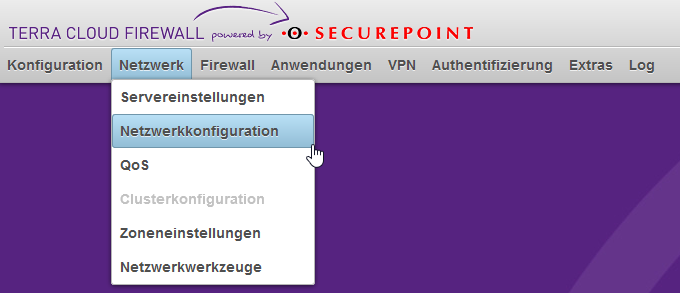

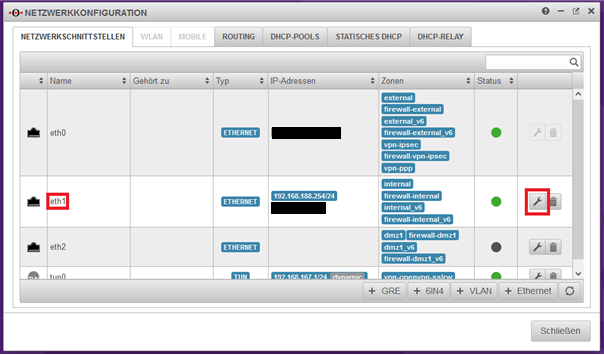

- Anschließend wird das neue IP-Netz vergeben. Öffnen Sie in der Firewall-Weboberfläche unter dem Reiter „Netzwerk“ die Netzwerkkonfiguration.

- Klicken Sie auf der rechten Seite auf den "Schraubenschlüssel" von eth1 für die Konfiguration.

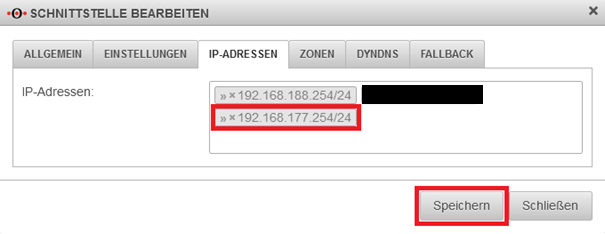

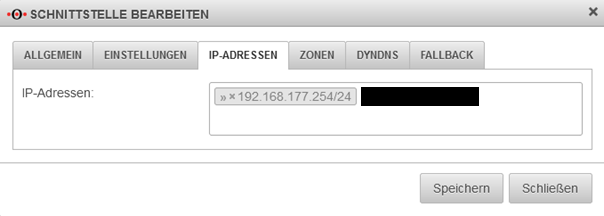

- Unter dem Reiter „IP-Adressen“ fügen Sie die neue IP-Adresse hinzu.

- Wenn Sie ausschließlich die Host-Adresse ändern wollen, reicht es aus hier die neue Adresse einzugeben, die alte Adresse über das kleine x zu löschen und dieses über den Button „Speichern“ abzuschließen.

- Wenn es aber darum geht, auch das Subnetz zu ändern, müssen vor der Löschung der alten IP-Adresse weitere Einstellungen für den VPN Tunnel vorgenommen werden.

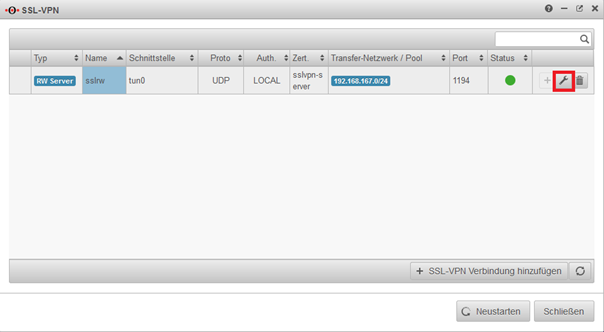

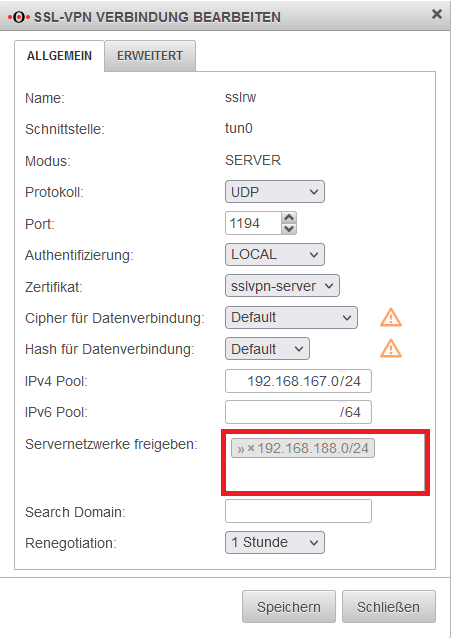

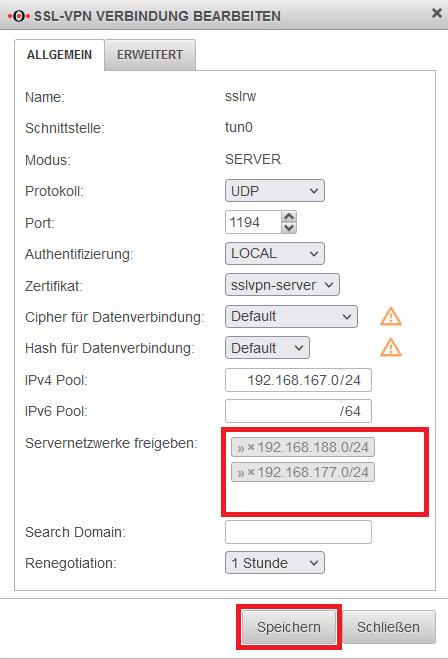

- Öffnen Sie in der Firewall-Weboberfläche unter dem Reiter „VPN“ die SSL-VPN Konfiguration.

- Klicken Sie rechts auf den Schraubschlüssel, um die SSL-VPN Verbindung zu bearbeiten.

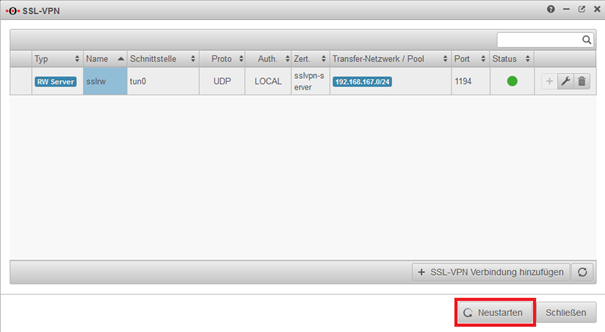

- Anschließend können Sie den Adressbereich der Servernetzwerke freigeben. Nach dem Hinzufügen klicken Sie auf Speichern und danach auf „Neustarten“.

- Bitte beachten Sie, dass dazu einmal alle Tunnel unterbrochen werden und eine erneuter Tunnelaufbau erforderlich ist!

- Anschließend entfernen wir das Alte, nicht mehr benötigte Netz von der Schnittstelle eth1

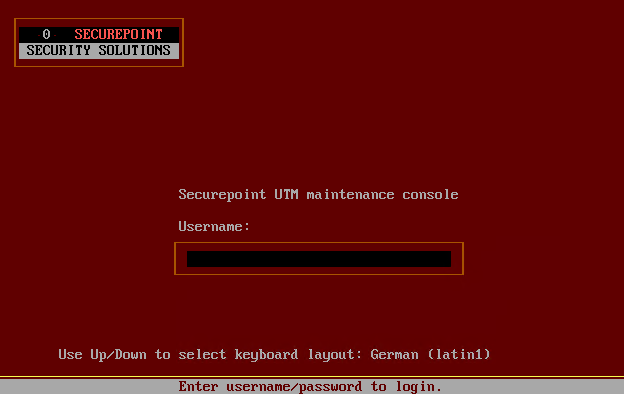

Troubleshooting

Sollte es anschließend zu einer Unerreichbarkeit der Firewall kommen, können Sie per Konsolenverbindung (https://manage.terracloud.de/) auf der Firewall, ein Troubleshooting durchführen:

Hier können die Zugangsdaten wie auf der Weboberfläche verwendet werden.

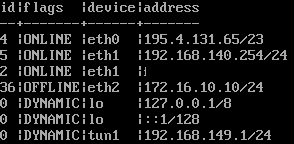

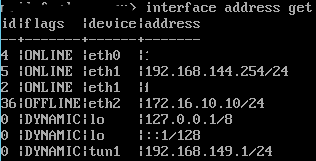

Über den Befehl interface address get wird die Netzwerkkonfiguration angezeigt

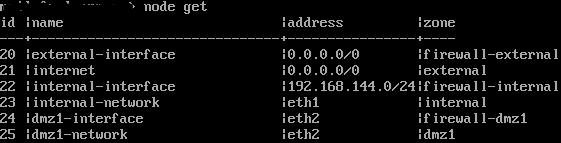

Über den Befehl node get werden die Netzwerkobjekte(Nodes) ausgegeben

Hier kann der erste Abgleich stattfinden. Unter den Nodes muss die Adresse des internal-interface mit eth1 unter der Netzwerkkonfiguration, übereinstimmen.

Alternativ kann als Adresse der Wert „eth1“ eingetragen werden.

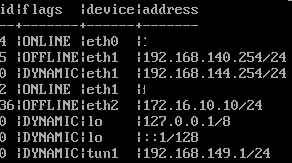

Insofern hier ein Unterschied, wie im folgenden Beispiel besteht, lässt sich dieser mit einem Befehl angleichen:

![]()

![]()

Mit folgendem Befehl wird die neue Adresse zur Verfügung gestellt und die alte auf „dynamic“ gesetzt, damit ggf. weitere Arbeiten vorgenommen werden können.

Interface address set id „5“ address „192.168.140.254/24“

Anschließend müssen noch zwei weitere Befehle vorgenommen werden:

system update interface

Durch diesen Befehl geht die neue IP online.

Zu guter Letzt noch system config save ausführen, um die Konfiguration zu speichern